به گزارش مشرق، در هفتههای اخیر آسیبپذیری Stagefright عمومی شد که از آن بهعنوان مادر آسیبپذیریهای اندروید یاد میشود. در این هفته آسیبپذیری دیگری منتشرشده است که تلفنهای هوشمند را وارد حلقه راهاندازی مجدد میکند. بدین ترتیب تلفن عملاً غیرقابل استفاده میشود.

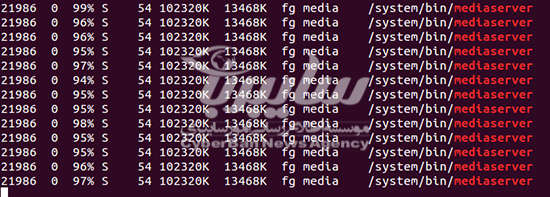

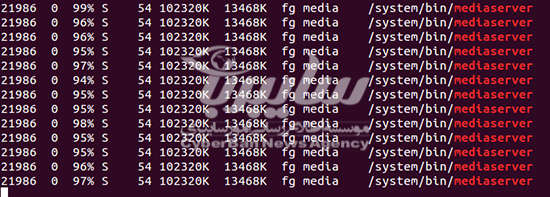

این آسیبپذیری جدید بانام CVE-2015-3823 شناخته میشود و شبیه به Stagefright در کتابخانه mediaserver اندروید است. این آسیبپذیری حتی بیشتر از Stagefright قربانی میگیرد. زیرا نزدیک به 90 درصد دستگاههای اندروید نسخه 4.0.1 تا 5.1.1 آسیبپذیر هستند. بدین ترتیب از هر 10 دستگاه اندروید، 9 دستگاه آسیبپذیری است.

بهمنظور استفاده از این آسیبپذیری هکرها از دو راه یا از طریق نرمافزارهای آلوده اندروید یا از سایتهای مخرب استفاده میکنند. در هر دو روش هکر کاربر را ترغیب میکند تا فایل .MKV را اجرا کند که پس از اجرا تلفن همراه قربانی را کند کرده و وارد حلقه بیپایان راهاندازی مجدد میکند. این عمل با استفاده از سرریز Integer در هنگام پارس MKV صورت میگیرد.

گوگل هنوز این آسیبپذیری را وصله نکرده است. اگر تلفن همراه شما آلوده شد، ابتدا با فشار دادن دکمه خاموش و نگهداشتن آن و انتخاب گزینه Safe Mode در تنظیمات خاموش کردن، وارد محیط Safe Mode شده و تا انتشار وصله با این شرایط بسازید!

منبع: سایبربان

این آسیبپذیری جدید بانام CVE-2015-3823 شناخته میشود و شبیه به Stagefright در کتابخانه mediaserver اندروید است. این آسیبپذیری حتی بیشتر از Stagefright قربانی میگیرد. زیرا نزدیک به 90 درصد دستگاههای اندروید نسخه 4.0.1 تا 5.1.1 آسیبپذیر هستند. بدین ترتیب از هر 10 دستگاه اندروید، 9 دستگاه آسیبپذیری است.

بهمنظور استفاده از این آسیبپذیری هکرها از دو راه یا از طریق نرمافزارهای آلوده اندروید یا از سایتهای مخرب استفاده میکنند. در هر دو روش هکر کاربر را ترغیب میکند تا فایل .MKV را اجرا کند که پس از اجرا تلفن همراه قربانی را کند کرده و وارد حلقه بیپایان راهاندازی مجدد میکند. این عمل با استفاده از سرریز Integer در هنگام پارس MKV صورت میگیرد.

گوگل هنوز این آسیبپذیری را وصله نکرده است. اگر تلفن همراه شما آلوده شد، ابتدا با فشار دادن دکمه خاموش و نگهداشتن آن و انتخاب گزینه Safe Mode در تنظیمات خاموش کردن، وارد محیط Safe Mode شده و تا انتشار وصله با این شرایط بسازید!

منبع: سایبربان